Categoría > Relaciones, Tu Cuerpo, Violencia & Abuso

¿Es el control una forma de violencia?

¿Estás utilizando tu móvil para controlar?

Le pides a tu pareja su autorización para compartir...

¿Es Amor o Control?

Cómo la tecnología facilita el control

Los dispositivos electrónicos se han convertido en un instrumento de control. Nos permiten saber en todo momento dónde está nuestra pareja, qué hace y con quién habla, etc. Esto puede ser el principio de una relación violenta o de dominación.

Las redes sociales como elemento de coacción también nos permiten acosar virtualmente a alguien sin restricciones de tiempo o espacio.

El impacto de la tecnología de la comunicación no se limita al mundo virtual. Es importante saber que muchas personas han sido devastadas por ellas. El peligro de convertirse en víctima de la violencia en línea es una realidad.

Los dispositivos electrónicos han cobrado importancia como instrumentos de un comportamiento criminal que hemos normalizado en nombre del amor romántico. En su nombre hemos aprendido a justificar y aceptar el control, los celos y tantos otros comportamientos injustificables como «normales», porque «todo el mundo lo hace».

También hay una enorme circulación de ideales y mensajes, que reproducen los estereotipos tradicionales de género, las posturas sexistas y que promueven el uso de los cuerpos, y específicamente de los cuerpos de las mujeres, como objetos sexuales.

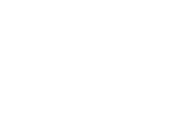

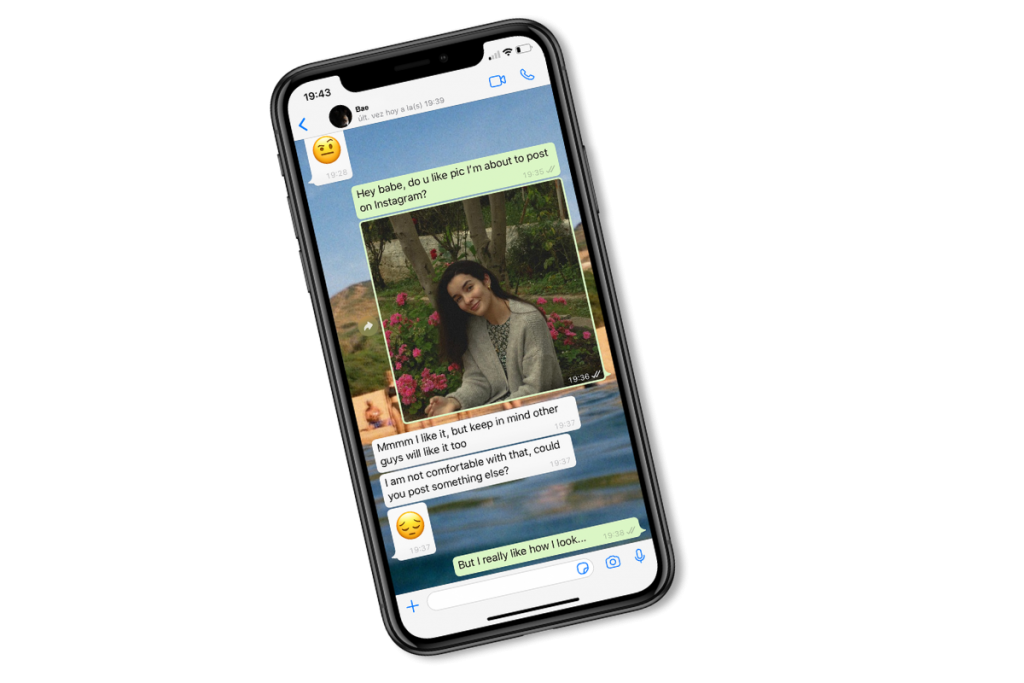

Aquí hay imágenes de diferentes capturas de pantalla que muestran ejemplos de comportamientos controladores.

Mensajes constantes

Aprobación para compartir

Seguimiento

Contraseñas

¿Cómo se ejerce la ciberviolencia en las relaciones?

● Acoso: el uso de la tecnología para contactar continuamente, molestar, amenazar y/o asustar a alguien. Ejemplo: Enviar constantemente mensajes al otro y enfadarse cuando no responde inmediatamente. Los mensajes pueden incluir la pregunta constante de qué actividades está haciendo la otra persona en ese momento y con quién está.

●Vigilancia/Rastreo: es tomar el control de la vida digital de otra persona, utilizando la tecnología para stalkear y controlar las actividades y comportamientos de alguien, ya sea en tiempo real o históricamente. Ejemplo: Rastrear cada una de tus ubicaciones, poder leer tus mensajes de texto o escuchar tus llamadas telefónicas, etc.

● Hacking: el uso de la tecnología para obtener acceso ilegal o no autorizado a las cuentas en línea de otras personas con el fin de explotarlas.

Ejemplo: que alguien acceda a tu cuenta online (cuenta de redes sociales, cuenta bancaria, etc.) para acceder y obtener información y datos personales para perjudicarte.

● Suplantación de la identidad: el uso de la tecnología para asumir la identidad de la víctima o de otra persona con el fin de acceder a información privada, avergonzar o poner en evidencia a otra persona.

Ejemplo: hacer una cuenta de Instagram con la identidad de otro y publicar en su nombre.

● Reclutamiento: uso de la tecnología para atraer a posibles víctimas a situaciones violentas, abusivas y peligrosas. Ejemplo: enviar un mensaje a alguien para que se reúna con él/ella en algún lugar donde se vaya a producir el abuso.

● Pornovenganza: publicar fotografías o vídeos íntimos de otra persona online sin su consentimiento, con el objetivo de avergonzar y humillar públicamente a esa persona. Ejemplo: pedir “nudes” a alguien en privado y después divulgarlos públicamente en las plataformas online.